Existen diferentes técnicas de reconocimiento o Footprinting en la 1ª fase de Hacking Ético, las cuales todas y cada una de ellas han sido practicadas por nosotros en el módulo de Seguridad Informática.

- Búsqueda en internet. Usando fuentes abiertas. Osintframework

- Google Dorks. Son operadores de google que se utilizan para acceder a información más compleja.

- site: Se utiliza para referirse a una web en concreto.

- info: Da información

- cache: Muestra las últimas páginas que guardó en google.

- filetype: Busca el tipo de archivo que concretemos, por ejemplo filetype:pdf

- inurl: incluye en la url lo que queramos, por ejemplo inurl:”iesramonycajaltocina.es”

- intext: busca páginas que en el contenido tenga la palabra que queramos.

- intext: hacking

- intitle: búsqueda que tenga en el título la palabra que queramos, por ejemplo intitle:Tocina.

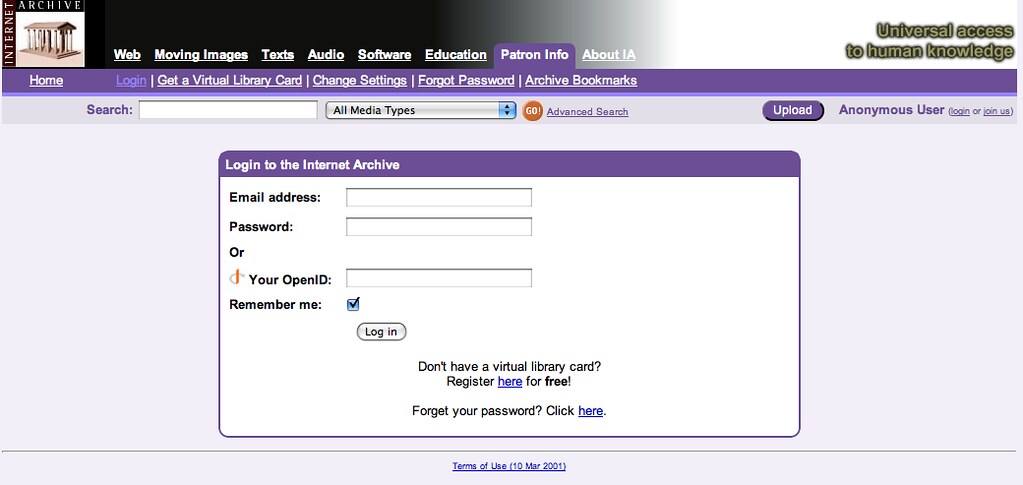

3. Mirar versiones anteriores de las páginas web con el sitio web Archive.org.

4. Análisis de metadatos con FOCA.

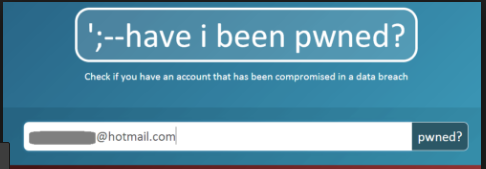

5. Obtención de información de correos electrónicos, sobre si han sido víctimas de exposición con Have I been pwned.

6. Descubrir información a través de aplicaciones determinadas: Pentester tools, DNSdumpster.

0 comentarios